Office365 bietet mit dem „Customer Key“ eine zusätzliche selbst verwaltbare Verschlüsselungs-Ebene. Mit dieser sogenannten „service encryption“ lassen sich die eigenen Dokumente zusätzlich mit einem selbst erstellten Private Key verschlüsseln und damit die Sicherheit der eigenen Unternehmens-Daten noch weiter erhöhen.

Doch vor wem verschlüssele ich die Dokumente? Was gewinne ich dadurch und warum habe ich am Ende doch keine direkte Kontrolle darüber? Darum dreht sich dieser Artikel.

Mit dem Thema Customer Key habe ich mich schon einige Monate befasst bis ich endlich das GO für einen Proof of Concept (POC) hatte. Die Vorgabe ist simple: Erstelle einen eigenen Key in einem Azure KeyVault, verschlüssle damit die Office365 Subscription, lade Dokumente hoch, lösche danach die Keys und schau was passiert.

Auf ans Werk.

Voraussetzungen

Um mit Customer Key zu starten benötigt man

- einen Microsoft Tenant

- Office365 E5 Lizenzen

- 2x Azure Subscriptions (verbunden mit dem oben genannten Tenant)

Erfüllt man alle Voraussetzungen kann man sich an die Konfiguration und den mühsamen Genehmigungsprozess machen. Warum mühsam? Microsoft benötigt für die „Customer Key-Freischaltung“ einige Informationen. Die Kommunikation erfolgt hier über Mail und auf eine Antwort wartet man oft eine Woche.

Konfiguration

Die Konfiguration und einzelnen Schritte werde ich jetzt nicht durchgehen, diese sind auf der offiziellen Microsoft Dokumentation gut beschrieben. Bis auf die längere Reaktionszeit von Microsoft gab es in meinem Test keine Probleme oder Stolpersteine.

Ist man am letzten Schritt „Validate file encryption“ angelangt und zeigt der abgesetzte Powershell Befehl „registered“ an, hat man es geschafft. Die Office365 Umgebung ist nun verschlüsselt.

Die Ausgabe „registered“ ist übrigens der einzige Beweis, dass die Dokumente wirklich verschlüsselt sind. Mehr gibt es nicht.

Test

Die Subscription ist verschlüsselt. Doch wie testet man das? Einfach die erstellen Keys im KeyVault löschen .. oder? Dabei aber aufpassen, dass Soft-Delete aktiviert ist um die Keys danach wiederherstellen zu können.

Schon probiert?

Achtung Spoiler

Das löschen der Keys hat auf den Betrieb und Erreichbarkeit der Daten keine Auswirkung. (Außer dass dich die Umgebung etwas zäh anfühlt). Alle Dokumente sind nach wie vor zugänglich. Laut der Logik sollte das ja nicht möglich sein.

Wäre da nicht die Sache mit dem „Availability key“.

Availability key?

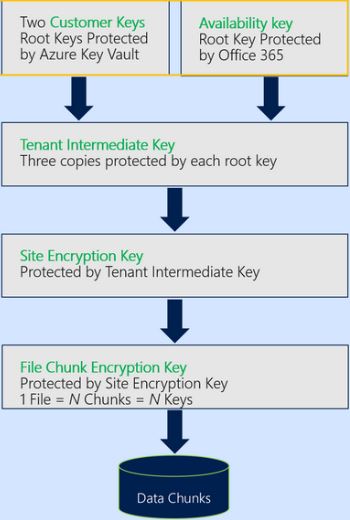

Kurz zusammengefasst, der Availability key ist ein zusätzlicher, von Microsoft erstellter (General-)Schlüssel, der parallel mit unserem Customer Key eingesetzt wird. Microsoft beschreibt dies als „Notfalls-Lösung“ (break-glass), um sich nicht auszusperren, wenn man aus Versehen beide KeyVaults löscht. Einen Zugriff auf diesen zusätzlichen Schlüssel hat man nicht.

In case you lose access to your customer keys, Microsoft 365 also encrypts the TIK with an availability key and stores this along with the TIKs encrypted with each customer key. The TIK encrypted with the availability key is used only when the customer calls Microsoft to enlist the recovery path when they have lost access to their keys, maliciously or accidentally.

https://docs.microsoft.com/en-us/microsoft-365/compliance/customer-key-availability-key-understand?view=o365-worldwide

Was der Availability key genau ist und wie er funktioniert wird auf der folgenden Seite gut dokumentiert.

Was bedeutet das jetzt?

Das bedeutet, dass man die KeyVaults löschen und trotzdem weiterarbeiten kann und man dadurch keine direkte Kontrolle über die Verschlüsselung hat. Möchte man Microsoft den Zugang auf seine Dokumente entziehen, muss zuerst ein Ticket bei Microsoft aufgegeben werden mit der Bitte, den Availability key zu löschen.

Fazit

Sieht man in Customer Key eine Möglichkeit, Microsoft von seinen Daten auszusperren bzw. beim Verlassen von Office365 seine Daten unbrauchbar zu machen, hängt wie immer alles am Vertrauen zum Anbieter. Sieht man also keine weiteren Vorteile einer E5 Lizenz oder an der zusätzlichen Verschlüsselung mit Customer Key kann man sich meiner Meinung das Geld sparen und sollte lieber auf Data Loss Prevention oder Azure Information Protection setzen.

P.S.: Alle Daten in Office365 sind auch ohne Customer Key bereits verschlüsselt.

Nachtrag 06.12.2020

In diversen Beiträgen zu den Entschlüsselungsplänen der EU liest man oft von einer staatliche Ermächtigung, mit Unterstützung des „Dienstleistungsanbieters“ um auf die (verschlüsselten) Daten eines Benutzers zuzugreifen zu können. Das Konzept wird „Exceptional Access“ genannt und kommt vom dem hochrangigen Techniker des GCHQ (Partner der Five Eyes) namens Ian Levy.

Verbindet man diese Information mit dem Generalschlüssel „Availability key“ macht einem das schon nachdenklich.

Danke für den Artikel! Schöner Hinweis auf das Pro- und Contra vom availabiltiy key. Einen ähnlichen Gedanken hatte ich ebenfalls beim Lesen der Microsoft Documentation.

Bist Du eigentlich auf Hinderlichkeiten/“Schluckauf“ bei der (Neu)Verschlüsslung der Daten gestossen?

Nachbarliche Grüße aus dem Norden

Holger

Hallo Holger, es freut mich, dass sich jemand auf meine Seite verirrt hat. 🙂

Die Verschlüsselung lief im Hintergrund ohne Probleme. Schluckauf gab es in meinem POC nicht. Ich muss aber auch sagen, dass mein Test ohne User-Zugriffe stattgefunden hat. Ob und welche Daten wirklich verschlüsselt waren, kann man ja leider nicht feststellen. Jegliche beim Entfernen des Keys im Keyvault kam es zu längeren Ladezeiten. Vermutlich weil ab hier, nach einem Timeout, auf den Availability key zurückgegriffen wird.

Hallo, bin bei der Recherche zu dem Thema über deinen Beitrag gestolpert. Hat mir viel Zeit erspart.

Danke!

Hi,

erstmal vielen dank für diesen Artikel!

Eine (blöde) Frage hat sich bei mir aufgetan. Müssen alle M365 User im Tenant eine E5 Lizenz haben oder nur der (priv. / admin) User mit dem das Ganze eingerichtet wird.

Vielen Dank!

LG

Die Funktion ist verfügbar wenn man nur eine E5 Lizenz besitzt. Dies entspricht aber nicht den Lizenzbestimmungen von MS.